Categories

المنتجات المتعلقة بـ تحليل اختراق البيانات

Do hackers know me?

انظر نفسك من خلال عيون المخترق

تحليل اختراق البيانات

Overwatch

برمجيات المؤسسات لذكاء الاحتيال الاستراتيجي والمخاطر والاحتيال الإلكتروني

كشف الاحتيال

My Hacker News

جرعتك اليومية من نشرة أخبار Hacker News المخصصة

ملخص الأخبار المخصص

HoundDog.ai Static Code Scanner

احمِ بياناتك الشخصية واتبع أفضل الممارسات!

كشف تسرب بيانات PII

Stealth Worker

أمن المعلومات (الأمن السيبراني) ، الامتثال والخصوصية (GDPR &…)

الأمن السيبراني

LotusEye

اكتشاف الشذوذات في البيانات بسهولة ودقة باستخدام تقنية الذكاء الاصطناعي

كشف الشذوذ

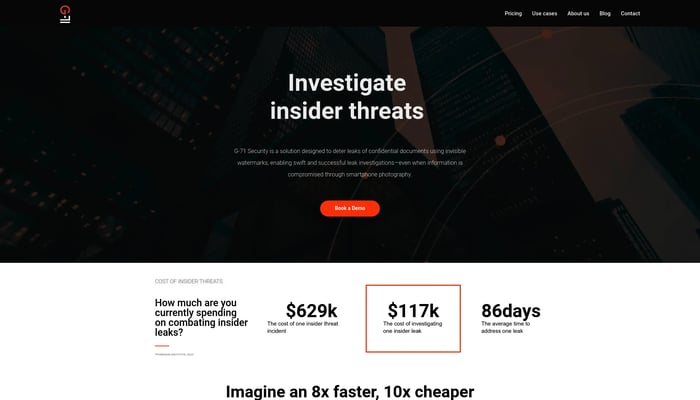

G-71 Security

تحقيق تسرب البيانات النصية

كشف تسرب البيانات النصية

Exploit Alarm

معلومات الاستغلال لتحليل التهديدات في الوقت الفعلي

استخبارات التهديد

HackGATE

تمكين القرصنة الأخلاقية مع الشفافية و التحكم

اختبار الاختراق

Cyber Pulse

ابقَ على اطلاع على أحدث التهديدات الإلكترونية وقم بتحسين استجاباتك.

استخبارات الفدية

Remy

حلّ مخاطر أمان المنتج مُبكّراً باستخدام الذكاء الاصطناعي

الأمان المدعوم بالذكاء الاصطناعي

Escape

اختبار أمان منطق الأعمال للمطورين وفرق الأمن

اختبار ثغرات منطق الأعمال

Metaplane

مراقبة البيانات لفِرق البيانات الحديثة

مراقبة جودة البيانات

Splunk

تحليل البيانات المولدة آليًا لتحسين الأمن والموثوقية والابتكار

إدارة السجلات

Stacksi

إجابات أوتوماتيكية على استبيانات الأمن

استبيانات الأمان

Strac

إزالة تسربات PCI وPHI وPII من SaaS والسحابة ونقاط النهاية والذكاء الاصطناعي التوليدي

أمان بيانات SaaS

Securelog

منع تسريب أسرارك في كل خطوة من خطوات التطوير.

مسح الأسرار

Telmai

تحديد ملفات تعريف جودة البيانات ومراقبتها

تحديد خصائص البيانات

Vuxep

اعرف مكان تسريب بياناتك وكلمات المرور التي يجب تغييرها

زحف الويب المظلم

Lariat Data

مراقبة أداء البيانات لفِرق هندسة البيانات

مراقبة البيانات

Skypher

قمرة قيادة الامتثال للأمن السيبراني

مسح نقاط الضعف

JumpWire

ضوابط الوصول الديناميكية لجميع البيانات وقواعد البيانات

تحكم الوصول إلى البيانات

Dyneti Technologies

تقليل الاحتيال في الدفع

كشف احتيال الدفع

Honeydew

المنزل للمنطق المشترك للبيانات

تحقق من صحة البيانات

Oneleet

الأمن والامتثال الآلي بدون مسرحية أمنية

إدارة الثغرات الأمنية

Tarsal

أنبوب بيانات لبحيرة بيانات الأمان الخاصة بك.

بحيرة بيانات الأمان

dataxreports.com

تصفح قوالب Google Data Studio الجاهزة للاستخدام

قوالب Data Studio

TrueVault

نحن نصنع برامج خصوصية للشركات الصغيرة والمتوسطة.

امتثال خصوصية البيانات

Cyble

Cyble هي واحدة من أسرع مزودي معلومات الاستخبارات عن التهديدات نموًا.

تحليل البيانات

Elementary

مراقبة البيانات مفتوحة المصدر لفِرق البيانات

مراقبة جودة البيانات