Categories

المنتجات المتعلقة بـ أمان بيانات نقطة النهاية

Polytomic

مزامنة البيانات بدون رمز بين أنظمتك

مزامنة البيانات بدون كود

PrimeVault

حفظ وإدارة تداول ومخاطر فائقة السرعة لـ CeDeFi المؤسسية

بنية تحتية محفظة العملات المشفرة

Fiber

نحن نساعد المطورين على سحب البيانات من واجهات برمجة التطبيقات الشائعة لبناء تكاملات

مزامنة البيانات

Reclaim Protocol, Questbook

مجموعة أدوات تطوير البرامج لمعرفة هوية مستخدميك وبيانات اعتمادهم وسمعتهم

التحقق من هوية المستخدم

Teleport

أسهل وأضمن طريقة للوصول إلى كل بنيتك التحتية

وصول آمن

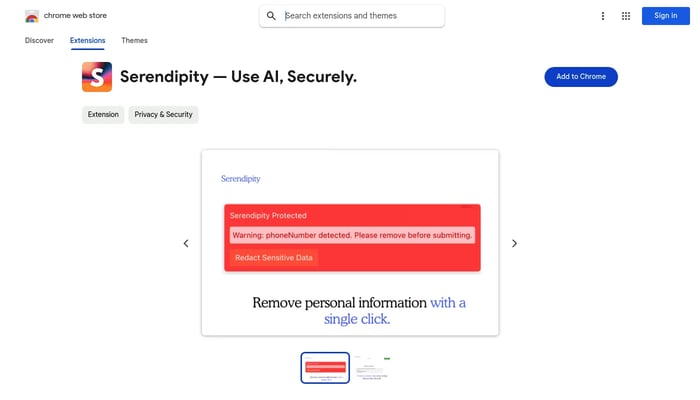

Serendipity

احمِ بياناتك الحساسة عند التفاعل مع الذكاء الاصطناعي

تحرير البيانات

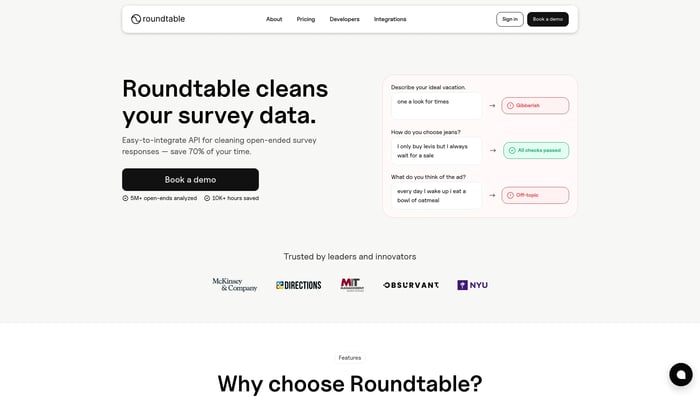

Roundtable

واجهة برمجة تطبيقات الكشف عن الاحتيال في المسح والروبوتات

كشف تزوير الاستطلاعات

Segment

برامج وواجهات برمجة التطبيقات لجمع وتنظيف والتحكم في بيانات العملاء.

جمع البيانات

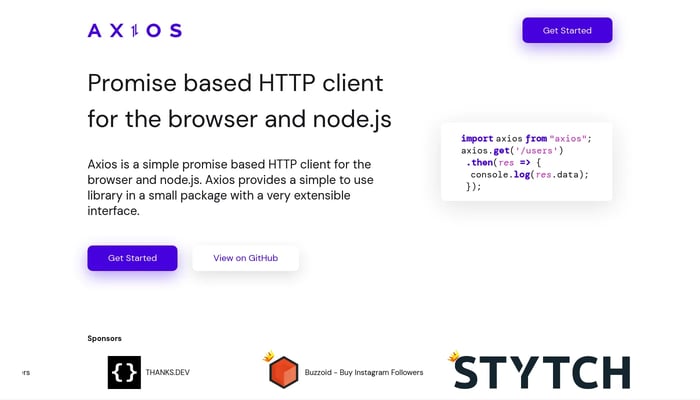

Axios

واجهة برمجة تطبيقات HTTP سهلة الاستخدام مع واجهة قابلة للتوسع

واعد بالأساس

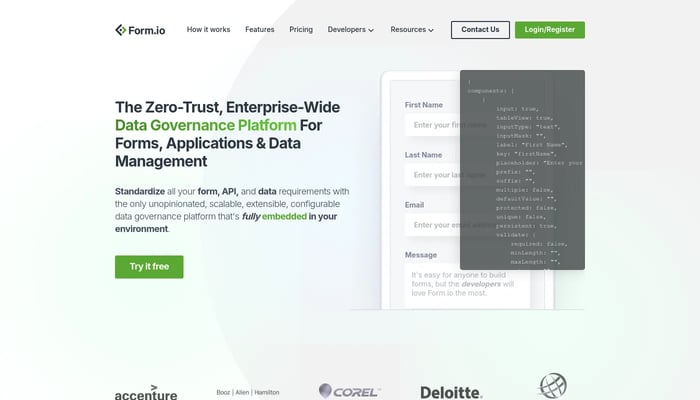

Form.io

التحكم الكامل في البيانات مع مرونة تامة وإمكانية التوسع.

منشئ النماذج بالسحب والإفلات

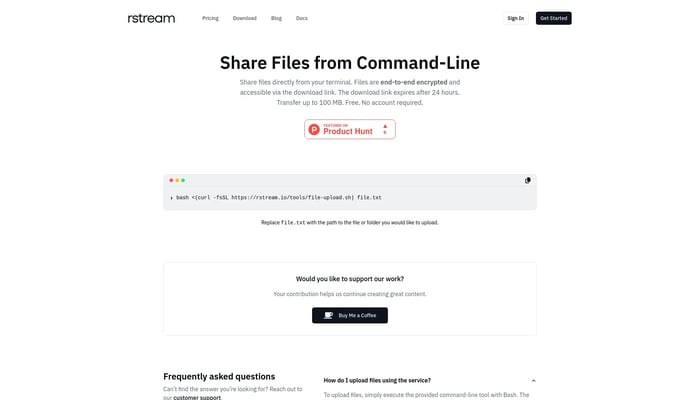

secure file sharing

مشاركة الملفات من محطتك الطرفية مع التشفير من طرف إلى طرف

نقل الملفات الآمن

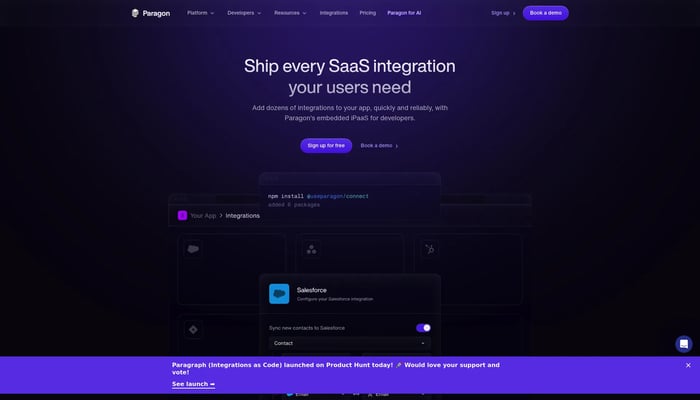

Paragon

منصة التكامل المضمنة لتطبيقات SaaS.

دمج SaaS

Hasura

بناء واجهات برمجة التطبيقات القوية بسرعة وسهولة على البيانات

إنشاء واجهات برمجة التطبيقات للبيانات

Keyri

منصة آمنة لمنع الاحتيال والمصادقة للمطورين

منع الاحتيال

LockBridge

نقل الملفات الآمن والسهل مع التشفير بدون ثقة

نقل الملفات الآمن

Stealth Worker

أمن المعلومات (الأمن السيبراني) ، الامتثال والخصوصية (GDPR &…)

الأمن السيبراني

Request Network

## طلب هو تقنية طلب الدفع ونظام بيئي للتطبيقات

الفواتير المشفرة

Voice Harbor by Nijta

تُسهّل منصة Nijta إدارة البيانات والتحليل الرقمي

التشفير الصوتي

Qypt AI

افتح عصرًا جديدًا من السرية والتعاون أثناء التنقل!

التعاون الآمن

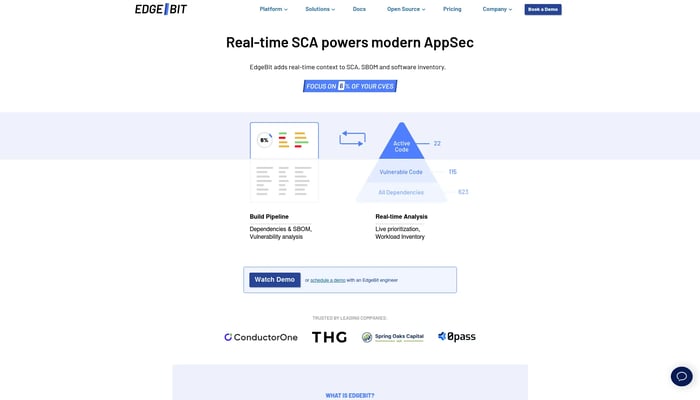

EdgeBit

منصة أمنية لمنع تحقيقات سلسلة التوريد غير المفيدة

أمن سلسلة التوريد

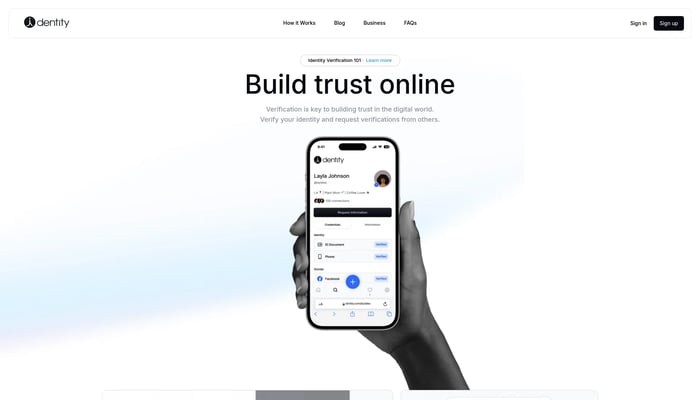

Dentity

بناء الثقة عبر الإنترنت

الهوية اللامركزية

Endpoint Health

العلاجات القائمة على الدقة أولاً

تشخيص مدعوم بالذكاء الاصطناعي

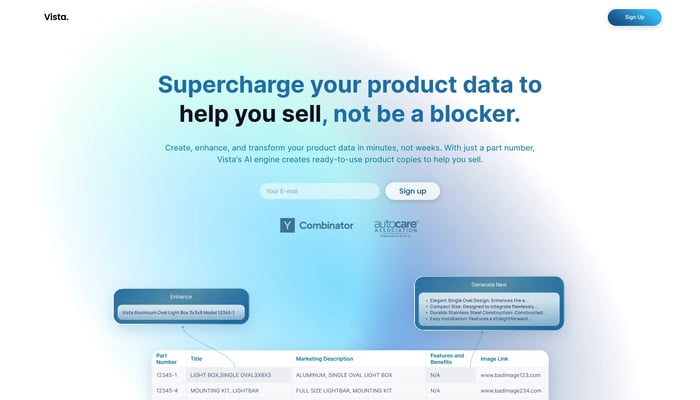

Vista

تمكين الوصول القائم على الدور عبر مجموعات العملاء

التحكم في الوصول القائم على الأدوار

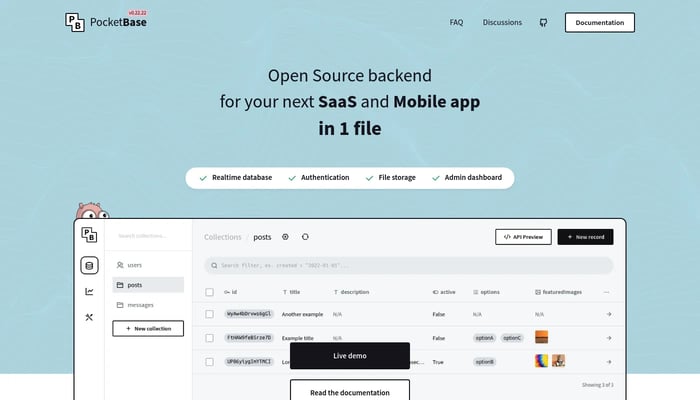

PocketBase

بنية خلفية مُتاحة للجميع، مُصممة من أجل التطبيقات الحديثة

الطرف الخلفي مفتوح المصدر

Threema

حماية خصوصيتك مع التشفير من طرف إلى طرف

التشفير من طرف إلى طرف

Honeydew

المنزل للمنطق المشترك للبيانات

تحقق من صحة البيانات

Palform

أنشئ وقم بتوسيع نطاق النماذج المشفرة من طرف إلى طرف مجانًا في دقائق

التشفير من طرف إلى طرف

Postman

التعاون السلس في تطوير واجهات برمجة التطبيقات (APIs)

اختبار واجهات برمجة التطبيقات

SuperTokens

بديل مفتوح المصدر لـ Auth0 / AWS Cognito / Firebase Auth

المصادقة مفتوحة المصدر

Arjuna

حماية رقمية شاملة عبر المسح الضوئي للروابط والتحليل المفصل.

حماية الروابط