Categories

Productos relacionados con Análisis de violación de datos

Do hackers know me?

Mírate a través de los ojos de un hacker

Análisis de violación de datos

Overwatch

Software empresarial para la inteligencia estratégica, de riesgos y de fraude cibernético

Detección de Fraude

My Hacker News

Tu dosis diaria de noticias personalizadas de Hacker News

Resumen de noticias personalizado

HoundDog.ai Static Code Scanner

Protege tu PII y evita violaciones de acuerdos de procesamiento de datos.

Detección de fugas de datos PII

Stealth Worker

Seguridad de la información (ciberseguridad), cumplimiento y privacidad (GDPR &…)

Ciberseguridad

LotusEye

Identifica patrones anómalos en datos de sensores y otros conjuntos de datos.

Detección de anomalías

G-71 Security

Investigar fugas de datos de texto

Detección de fugas de datos de texto

Exploit Alarm

Inteligencia de vulnerabilidades para análisis de amenazas en tiempo real

Inteligencia de amenazas

HackGATE

Empoderamiento de la piratería ética con visibilidad y control

Pruebas de penetración

Cyber Pulse

Manténgase informado y protegido con análisis de amenazas cibernéticas precisos e instantáneos.

Inteligencia de ransomware

Remy

Resuelve los riesgos de seguridad del producto desde el principio con IA

Seguridad impulsada por IA

Escape

Pruebas de seguridad de lógica empresarial para desarrolladores y equipos de seguridad

Pruebas de vulnerabilidades de lógica empresarial

Metaplane

Observabilidad de datos para equipos de datos modernos

Monitoreo de calidad de datos

Splunk

Visibilidad completa para una mejor toma de decisiones.

Gestión de registros

Stacksi

Respuestas automatizadas a los cuestionarios de seguridad

Cuestionarios de seguridad

Strac

Elimina las fugas de PCI, PHI y PII de SaaS, la nube, los puntos finales y la IA generativa

Seguridad de datos SaaS

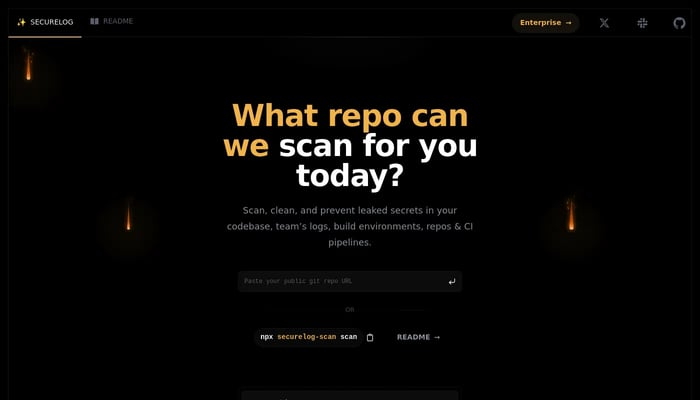

Securelog

Protege tus secretos, asegura tu código.

Análisis de secretos

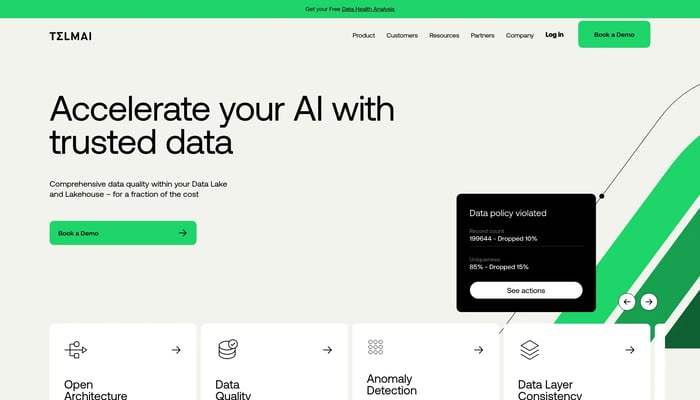

Telmai

Perfil y monitoreo de la calidad de los datos

Perfil de datos

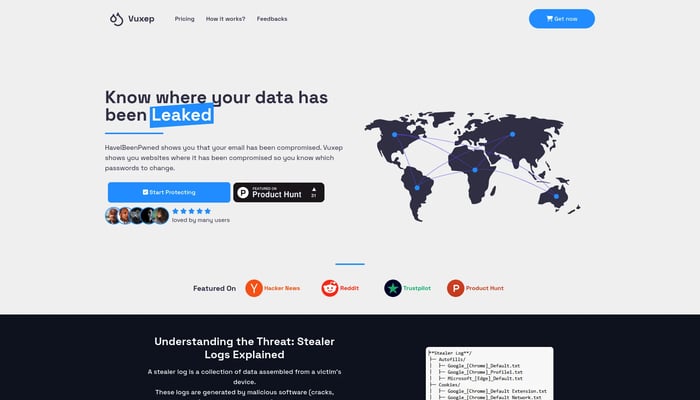

Vuxep

Sepa dónde se filtraron sus datos y qué contraseñas cambiar

Rastreo de la Web Oscura

Lariat Data

Observabilidad para equipos de ingeniería de datos

Observabilidad de datos

Skypher

Puesto de mando de cumplimiento de seguridad cibernética

Análisis de vulnerabilidades

JumpWire

Controles de acceso dinámicos para todos los datos y bases de datos

Control de acceso a datos

Dyneti Technologies

Reducir el fraude en los pagos

Detección de fraude en pagos

Honeydew

El hogar para la lógica de datos compartida

Validación de datos

Oneleet

Seguridad y cumplimiento automatizados sin teatro de seguridad

Gestión de vulnerabilidades

Tarsal

Canal de datos para su lago de datos de seguridad.

Lago de datos de seguridad

dataxreports.com

Explora nuestras plantillas de Google Data Studio listas para usar

Plantillas de Data Studio

TrueVault

Hacemos software de privacidad para PYME.

Cumplimiento de la privacidad de datos

Cyble

Cyble es uno de los proveedores de inteligencia de amenazas de más rápido crecimiento.

Análisis de datos

Elementary

Observabilidad de datos de código abierto para equipos de datos

Monitoreo de calidad de datos