Categories

Productos relacionados con Monitoreo de vulnerabilidades

Exploit Alarm

Inteligencia de vulnerabilidades para análisis de amenazas en tiempo real

Inteligencia de amenazas

ZeroPath

Encuentra, verifica y repara automáticamente las vulnerabilidades de las aplicaciones web

Detección de vulnerabilidades

Fuzzbuzz

Fuzzing como servicio

Pruebas de fuzzing

LunaSec

Una herramienta de seguridad de dependencias de código abierto que es más inteligente que el resto

Análisis de dependencias

![Kerno [Public Beta]](https://shot.huntscreens.com/cdn-cgi/image/width=700,height=400,fit=cover,gravity=0x0,format=webp/059b7446-e757-4edf-8ef0-ca97f2e02de4.webp)

![Kerno [Public Beta] logo](https://ph-files.imgix.net/e7cd3065-85d7-40eb-989f-9f6db306466e.png?auto=format)

Kerno [Public Beta]

Confiabilidad de aplicaciones sin tonterías para desarrolladores que simplemente funciona

Fiabilidad de la aplicación

Remy

Resuelve los riesgos de seguridad del producto desde el principio con IA

Seguridad impulsada por IA

Escape

Pruebas de seguridad de lógica empresarial para desarrolladores y equipos de seguridad

Pruebas de vulnerabilidades de lógica empresarial

Appcanary

Appcanary rastrea las dependencias que usas en tus aplicaciones y servidores...

Gestión de dependencias

Checkmk

Supervise su infraestructura de TI con precisión y eficiencia.

Monitoreo de infraestructura de TI

Sensu

Monitorea tu infraestructura con precisión y eficiencia.

Monitoreo de código abierto

Oneleet

Seguridad y cumplimiento automatizados sin teatro de seguridad

Gestión de vulnerabilidades

Stacksi

Respuestas automatizadas a los cuestionarios de seguridad

Cuestionarios de seguridad

New Relic

Monitorea, depura y optimiza tu stack completo para un rendimiento superior.

Monitoreo en tiempo real

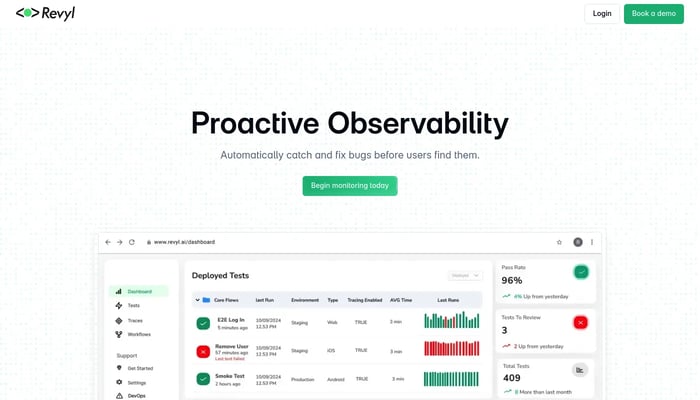

Revyl

Detecta y soluciona errores antes de que afecten a tu producción.

Detección de errores

HoundDog.ai Static Code Scanner

Protege tu PII y evita violaciones de acuerdos de procesamiento de datos.

Detección de fugas de datos PII

HackGATE

Empoderamiento de la piratería ética con visibilidad y control

Pruebas de penetración

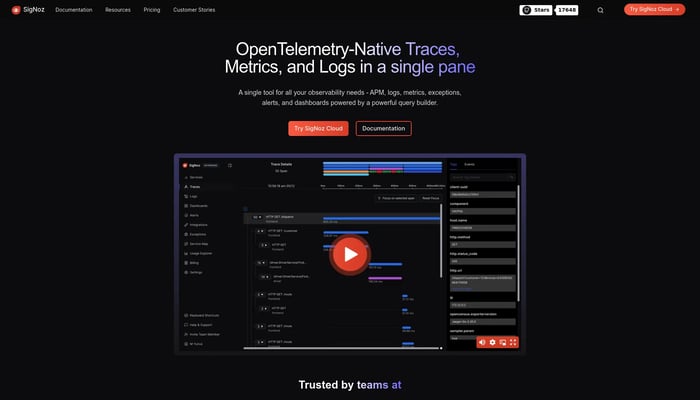

SigNoz

Alternativa de código abierto a DataDog

Monitoreo de código abierto

Skypher

Puesto de mando de cumplimiento de seguridad cibernética

Análisis de vulnerabilidades

DeepSource

La Plataforma de Salud del Código

Detección de vulnerabilidades de seguridad

keyval

Tubería de monitoreo de código abierto sin código

Monitoreo sin código

Splunk

Visibilidad completa para una mejor toma de decisiones.

Gestión de registros

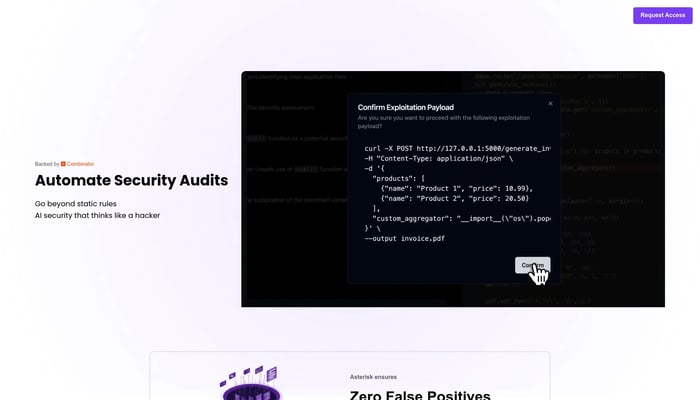

Asterisk

Auditorías de seguridad aumentadas con IA para equipos de desarrollo modernos.

Auditorías de seguridad impulsadas por IA

Tracecat

Plataforma de automatización de código abierto para alertas de seguridad

Automatización de respuesta a incidentes

Gecko Security

Construye código seguro con IA, sin esfuerzo.

Detección de vulnerabilidades con IA

Doctor Droid

Tu mejor amigo en producción

Diagnóstico Automatizado

EdgeBit

Plataforma de seguridad para evitar investigaciones inútiles de la cadena de suministro

Seguridad de la cadena de suministro

Datadog

Monitoreo y observabilidad unificados para un rendimiento optimizado.

Monitoreo de infraestructura

highlight.io

La plataforma de monitoreo de código abierto y de pila completa: deja de adivinar por qué…

Monitoreo de pila completa

IBM Instana

Optimice el rendimiento de la aplicación y la infraestructura con observabilidad automatizada impulsada por IA.

Monitoreo del rendimiento de la aplicación

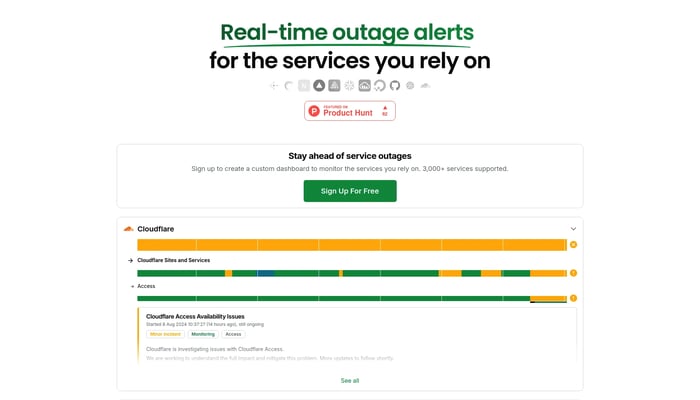

StatusSight

Alertas de interrupción en tiempo real para los servicios de los que dependes

Detección de interrupciones del servicio